被v神和神光师傅直接带飞,第三名舒服了呜呜呜

团队全部题目wp:

MISC

签到

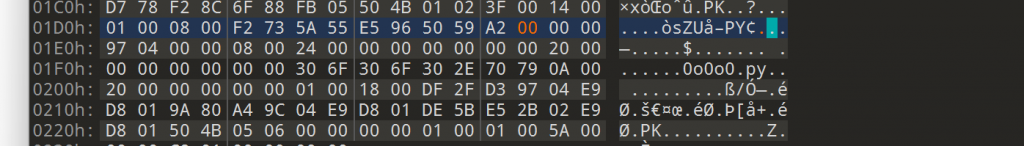

在第5流拿到数据

![图片[1]-GKCTF2021个人WriteUP-魔法少女雪殇](https://cdn.snowywar.top/wp-content/uploads/2021/06/image-23.png)

送进cyberchef

![图片[2]-GKCTF2021个人WriteUP-魔法少女雪殇](https://cdn.snowywar.top/wp-content/uploads/2021/06/image-24.png)

你知道apng吗

直接百度搜索apng分帧工具,一共四个二维码,扫完拼起来。

![图片[3]-GKCTF2021个人WriteUP-魔法少女雪殇](https://cdn.snowywar.top/wp-content/uploads/2021/06/image-25-1024x554.png)

![图片[4]-GKCTF2021个人WriteUP-魔法少女雪殇](https://cdn.snowywar.top/wp-content/uploads/2021/06/image-26.png)

![图片[5]-GKCTF2021个人WriteUP-魔法少女雪殇](https://cdn.snowywar.top/wp-content/uploads/2021/06/image-27.png)

![图片[6]-GKCTF2021个人WriteUP-魔法少女雪殇](https://cdn.snowywar.top/wp-content/uploads/2021/06/image-28.png)

FireFox Forensics

firepwd一把梭https://github.com/lclevy/firepwd

![图片[7]-GKCTF2021个人WriteUP-魔法少女雪殇](https://cdn.snowywar.top/wp-content/uploads/2021/06/image-29.png)

excel 骚操作

经典考点,excel打开,随便点点,发现有数字1,直接全部替换黑块

![图片[8]-GKCTF2021个人WriteUP-魔法少女雪殇](https://cdn.snowywar.top/wp-content/uploads/2021/06/image-30-1024x397.png)

修改间距是汉信码,手机app直接扫就完事奥

0.03

开局一个rar,直接360打开

![图片[9]-GKCTF2021个人WriteUP-魔法少女雪殇](https://cdn.snowywar.top/wp-content/uploads/2021/06/image-31.png)

全部打开(另一台电脑做的,直接拍照好了.jpg)

![图片[10]-GKCTF2021个人WriteUP-魔法少女雪殇](https://cdn.snowywar.top/wp-content/uploads/2021/06/image-32.png)

迷惑内容,但是看样子可以对应起来,右边数字正好可以被三位等分,直接等分

然后按照前列中行后位数和前行中列后位数两种方式排列进行测试

![图片[11]-GKCTF2021个人WriteUP-魔法少女雪殇](https://cdn.snowywar.top/wp-content/uploads/2021/06/image-33.png)

获得两种结果

![图片[12]-GKCTF2021个人WriteUP-魔法少女雪殇](https://cdn.snowywar.top/wp-content/uploads/2021/06/image-34.png)

逐一使用veracrypt进行解密,后者可以成功解密,获得flag密文

![图片[13]-GKCTF2021个人WriteUP-魔法少女雪殇](https://cdn.snowywar.top/wp-content/uploads/2021/06/image-35.png)

问卷调查

问卷调查,填写问卷获得flag

银杏岛の奇妙冒险

直接,打个jeimod进去,然后直接,开挂满级装备,请看视频

web

easycms

开局直接进入admin.php,弱口令admin,12345登录后台

![图片[14]-GKCTF2021个人WriteUP-魔法少女雪殇](https://cdn.snowywar.top/wp-content/uploads/2021/06/image-36.png)

接下来就是各种找了,找了半年,在设计处,主题的位置发现了任意文件下载

![图片[15]-GKCTF2021个人WriteUP-魔法少女雪殇](https://cdn.snowywar.top/wp-content/uploads/2021/06/image-37-1024x318.png)

进入自定义, 直接导出主题,内容随意,就会跳转至文件下载

![图片[16]-GKCTF2021个人WriteUP-魔法少女雪殇](https://cdn.snowywar.top/wp-content/uploads/2021/06/image-38.png)

观察url,最后的内容是个base64加密,尝试解密

![图片[17]-GKCTF2021个人WriteUP-魔法少女雪殇](https://cdn.snowywar.top/wp-content/uploads/2021/06/image-39.png)

是个目录,直接对/flag进行base64加密,尝试下载

![图片[18]-GKCTF2021个人WriteUP-魔法少女雪殇](https://cdn.snowywar.top/wp-content/uploads/2021/06/image-40.png)

获得flag

babycat

![图片[19]-GKCTF2021个人WriteUP-魔法少女雪殇](https://cdn.snowywar.top/wp-content/uploads/2021/06/image-41.png)

进来,一个登录,点sign up直接alert不让注册,但是可以抓包绕过

![图片[20]-GKCTF2021个人WriteUP-魔法少女雪殇](https://cdn.snowywar.top/wp-content/uploads/2021/06/image-42.png)

登录进去

![图片[21]-GKCTF2021个人WriteUP-魔法少女雪殇](https://cdn.snowywar.top/wp-content/uploads/2021/06/image-43.png)

role提示为guest,可以进行download test下载

这里存在任意文件下载,但是好像也没啥用。

![图片[22]-GKCTF2021个人WriteUP-魔法少女雪殇](https://cdn.snowywar.top/wp-content/uploads/2021/06/image-44.png)

所以入手点还是在admin这里,退出,返回注册。查看源码

![图片[23]-GKCTF2021个人WriteUP-魔法少女雪殇](https://cdn.snowywar.top/wp-content/uploads/2021/06/image-45.png)

可以观察,role是控制权限的,而且在代码处可能存在拼接,这里尝试拼接json进行注入。

data={"username":"123","password":"123","\u0072\u006F\u006C\u0065":"admin","123":{"role":"guest"}}

![图片[24]-GKCTF2021个人WriteUP-魔法少女雪殇](https://cdn.snowywar.top/wp-content/uploads/2021/06/image-46.png)

注册成功,登录查看

![图片[25]-GKCTF2021个人WriteUP-魔法少女雪殇](https://cdn.snowywar.top/wp-content/uploads/2021/06/image-47.png)

变成admin力,这里可以进入upload进行上传文件

![图片[26]-GKCTF2021个人WriteUP-魔法少女雪殇](https://cdn.snowywar.top/wp-content/uploads/2021/06/image-48.png)

由于网站是tomcat,直接传jsp🐎就行,拿出冰蝎,直接上传

默认目录无法上传,前面图片存在的位置是../../static/,所以尝试来个目录穿越

![图片[27]-GKCTF2021个人WriteUP-魔法少女雪殇](https://cdn.snowywar.top/wp-content/uploads/2021/06/image-49.png)

然后冰蝎直接连接

最后执行readflag即可

![图片[28]-GKCTF2021个人WriteUP-魔法少女雪殇](https://cdn.snowywar.top/wp-content/uploads/2021/06/image-50.png)

暂无评论内容