![图片[1]-BDJCTF easy_search WP-魔法少女雪殇](http://z.mofalongmao.xyz/wordpress/wp-content/uploads/2020/04/image.png)

开局是个登录,经过各种操作后发现并非简单爆破,怀疑有备份文件,盲测后发现有swp后缀的文件。

![图片[2]-BDJCTF easy_search WP-魔法少女雪殇](http://z.mofalongmao.xyz/wordpress/wp-content/uploads/2020/04/image-1.png)

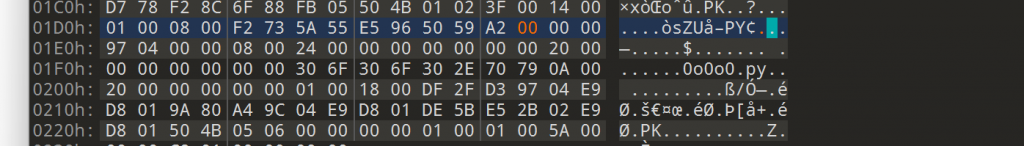

内容是

![图片[3]-BDJCTF easy_search WP-魔法少女雪殇](http://z.mofalongmao.xyz/wordpress/wp-content/uploads/2020/04/image-2-1024x535.png)

对核心代码进行审计

![图片[4]-BDJCTF easy_search WP-魔法少女雪殇](http://z.mofalongmao.xyz/wordpress/wp-content/uploads/2020/04/image-3.png)

主要目的为如果密码前5位的MD5值为6d0bc1,即可登录。编写脚本

SyntaxEditor Code Snippet

import hashlib

for i in range(1000000000):

a = hashlib.md5(str(i).encode('utf-8')).hexdigest()

if a[0:6] == '6d0bc1':

print(i)

print(a)

![图片[5]-BDJCTF easy_search WP-魔法少女雪殇](http://z.mofalongmao.xyz/wordpress/wp-content/uploads/2020/04/image-4.png)

![图片[6]-BDJCTF easy_search WP-魔法少女雪殇](http://z.mofalongmao.xyz/wordpress/wp-content/uploads/2020/04/image-5.png)

登录成功后进行抓包。

![图片[7]-BDJCTF easy_search WP-魔法少女雪殇](http://z.mofalongmao.xyz/wordpress/wp-content/uploads/2020/04/image-7.png)

抓包后发现关键信息,输入至url处

![图片[8]-BDJCTF easy_search WP-魔法少女雪殇](http://z.mofalongmao.xyz/wordpress/wp-content/uploads/2020/04/image-8.png)

暂时摸不到头绪,查阅了相关资料,发现url后缀是shtml,shtml可能具有SSI注入漏洞,参考资料: https://blog.csdn.net/qq_40657585/article/details/84260844

直接进行SSI注入

![图片[9]-BDJCTF easy_search WP-魔法少女雪殇](http://z.mofalongmao.xyz/wordpress/wp-content/uploads/2020/04/image-9.png)

![图片[10]-BDJCTF easy_search WP-魔法少女雪殇](http://z.mofalongmao.xyz/wordpress/wp-content/uploads/2020/04/image-10-1024x88.png)

继续注入

![图片[11]-BDJCTF easy_search WP-魔法少女雪殇](http://z.mofalongmao.xyz/wordpress/wp-content/uploads/2020/04/image-11.png)

访问URL后爆出flag,提交即可。

![图片[12]-BDJCTF easy_search WP-魔法少女雪殇](http://z.mofalongmao.xyz/wordpress/wp-content/uploads/2020/04/image-13.png)

![图片[13]-BDJCTF easy_search WP-魔法少女雪殇](http://z.mofalongmao.xyz/wordpress/wp-content/uploads/2020/04/image-12-1024x99.png)

© 版权声明

文章版权归作者所有,未经允许请勿转载。

THE END

暂无评论内容