1.View_source:

这题目太简单了吧。。就不说了

2.robots

robots文件是作为网站来告知搜索引擎什么想被搜到,什么不想被搜到,或者指定搜索引擎只收录指定的内容。

文件格式:

User-agent: 用来描述搜索引擎robot的名字,该记录最多只有一条

Disallow: 该项的值描述不希望被访问的url,至少要有一条

Allow: 该项用于描述希望被访问道德一组url,与前者相似。

disallow 和allow 具有先后顺序。

"$" 匹配行结束符。"*" 匹配0或多个任意字符。

题目:提示了robots,那就访问robots.txt

![图片[1]-攻防世界WEB新手区Write up-魔法少女雪殇](http://z.mofalongmao.xyz/wordpress/wp-content/uploads/2020/03/image.png)

可见这个flag_1s_h3re.php不希望被我们访问到,那就访问一下

![图片[2]-攻防世界WEB新手区Write up-魔法少女雪殇](http://z.mofalongmao.xyz/wordpress/wp-content/uploads/2020/03/image-1.png)

获得flag

3.backup

常见的备份后缀有 .git .svn .swp .svn .~ .bak .bash_history

挨个试就行了。

4.cookie

cookie是啥应该都知道,不再赘述。直接开搞

通过抓包可以看见拥有cookie.php的文件

![图片[3]-攻防世界WEB新手区Write up-魔法少女雪殇](http://z.mofalongmao.xyz/wordpress/wp-content/uploads/2020/03/image-2.png)

直接访问。

![图片[4]-攻防世界WEB新手区Write up-魔法少女雪殇](http://z.mofalongmao.xyz/wordpress/wp-content/uploads/2020/03/image-3.png)

F12后查看响应即可看见flag

![图片[5]-攻防世界WEB新手区Write up-魔法少女雪殇](http://z.mofalongmao.xyz/wordpress/wp-content/uploads/2020/03/image-4-1024x218.png)

5. disabled_button

前端知识:<input>标签内属性 type :表示类型 value:默认显示内容 class:调用css形式

这道题目按钮不可用,使用f12查看源码,分析该按钮的代码。发现input标签被加上了disable 表示不可用,将其删除即可

![图片[6]-攻防世界WEB新手区Write up-魔法少女雪殇](http://z.mofalongmao.xyz/wordpress/wp-content/uploads/2020/03/image-5.png)

![图片[7]-攻防世界WEB新手区Write up-魔法少女雪殇](http://z.mofalongmao.xyz/wordpress/wp-content/uploads/2020/03/image-6.png)

6. weak_auth

哈哈,提示都给了,爆破就完事了

使用准备好的弱口令字典,冲。

![图片[8]-攻防世界WEB新手区Write up-魔法少女雪殇](http://z.mofalongmao.xyz/wordpress/wp-content/uploads/2020/03/image-7.png)

123456便是该题目密码。

![图片[9]-攻防世界WEB新手区Write up-魔法少女雪殇](http://z.mofalongmao.xyz/wordpress/wp-content/uploads/2020/03/image-8.png)

7. simple_php

这题目进来直接给了源代码,简单分析一下

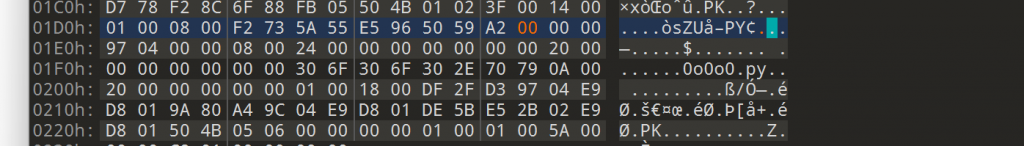

![图片[10]-攻防世界WEB新手区Write up-魔法少女雪殇](http://z.mofalongmao.xyz/wordpress/wp-content/uploads/2020/03/image-9.png)

可以看出,该题目是使用get传参a,与b变量。如果满足a==0和a则返回flag1,如果变量b是数字或数字类型字符串,则不执行后续代码。

php中有两种等价判断,双等号与三等号,双等号会自动转换类型进行比较,三等号会对比类型和变量值,如果一个不同都返回false。

所以这题就要满足a即满足==0又要使b满足不是数字类型字符串的前提下大于1234

构筑语句a='abc' &b=1500a

![图片[11]-攻防世界WEB新手区Write up-魔法少女雪殇](http://z.mofalongmao.xyz/wordpress/wp-content/uploads/2020/03/image-10.png)

即可获得flag

8. get_post

这道题目考察的是get传参与post传参的区别

- 1.Get是不安全的,因为在传输过程,数据被放在请求的URL中;Post的所有操作对用户来说都是不可见的。

- 2.Get传送的数据量较小,这主要是因为受URL长度限制;Post传送的数据量较大,一般被默认为不受限制。

- 3.Get限制Form表单的数据集的值必须为ASCII字符;而Post支持整个ISO10646字符集。

- 4.Get执行效率却比Post方法好。Get是form提交的默认方法。

![图片[12]-攻防世界WEB新手区Write up-魔法少女雪殇](http://z.mofalongmao.xyz/wordpress/wp-content/uploads/2020/03/image-11-1024x272.png)

题目首先使用get提交a变量,所以在url后添加?a=1

![图片[13]-攻防世界WEB新手区Write up-魔法少女雪殇](http://z.mofalongmao.xyz/wordpress/wp-content/uploads/2020/03/image-12-1024x297.png)

之后获得第二条信息,使用火狐hackbar提交即可

![图片[14]-攻防世界WEB新手区Write up-魔法少女雪殇](http://z.mofalongmao.xyz/wordpress/wp-content/uploads/2020/03/image-13-1024x709.png)

9.xff_referer

X-Forwarded-For:简称XFF头,它代表客户端,也就是HTTP的请求端真实的IP,只有在通过了HTTP 代理或者负载均衡服务器时才会添加该项

HTTP Referer是header的一部分,当浏览器向web服务器发送请求的时候,一般会带上Referer,告诉服务器我是从哪个页面链接过来的

![图片[15]-攻防世界WEB新手区Write up-魔法少女雪殇](http://z.mofalongmao.xyz/wordpress/wp-content/uploads/2020/03/image-14.png)

直接开幕雷击,了解了xff和referer是什么东西,直接bp抓包改包就行了

![图片[16]-攻防世界WEB新手区Write up-魔法少女雪殇](http://z.mofalongmao.xyz/wordpress/wp-content/uploads/2020/03/image-15.png)

伪造ip后发现害给我整活,那就伪造访问链接,

![图片[17]-攻防世界WEB新手区Write up-魔法少女雪殇](http://z.mofalongmao.xyz/wordpress/wp-content/uploads/2020/03/image-16-1024x342.png)

flag get

先到者

暂无评论内容