特别特别特别奇怪的比赛,没有之一

倒是登顶过几分钟,哈哈

![图片[1]-陇剑杯 个人 ’WriteUp‘-魔法少女雪殇](https://www.snowywar.top/wp-content/uploads/2021/09/image-25.png)

签到

1.1

下载,题目描述,http就完事了

JWT

2.1

题目本身就是jwt描述,那就直接填jwt

2.2

找到执行命令的token,就发现是这个了

![图片[2]-陇剑杯 个人 ’WriteUp‘-魔法少女雪殇](https://www.snowywar.top/wp-content/uploads/2021/09/image-26.png)

10087#admin

2.3

![图片[3]-陇剑杯 个人 ’WriteUp‘-魔法少女雪殇](https://www.snowywar.top/wp-content/uploads/2021/09/image-27.png)

whoami执行后回包root

2.4

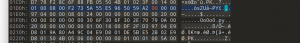

追踪流,写入了1.c

![图片[4]-陇剑杯 个人 ’WriteUp‘-魔法少女雪殇](https://www.snowywar.top/wp-content/uploads/2021/09/image-28.png)

2.5

解析编码, 是looter.so

![图片[5]-陇剑杯 个人 ’WriteUp‘-魔法少女雪殇](https://www.snowywar.top/wp-content/uploads/2021/09/image-29.png)

2.6

![图片[6]-陇剑杯 个人 ’WriteUp‘-魔法少女雪殇](https://www.snowywar.top/wp-content/uploads/2021/09/image-30.png)

/etc/pam.d/common-auth

日志分析

4.1

![图片[7]-陇剑杯 个人 ’WriteUp‘-魔法少女雪殇](https://www.snowywar.top/wp-content/uploads/2021/09/image-31.png)

常规备份,www.zip

4.2

两个流,先写入

![图片[8]-陇剑杯 个人 ’WriteUp‘-魔法少女雪殇](https://www.snowywar.top/wp-content/uploads/2021/09/image-32.png)

再写出,所以说sess_car

4.3

反序列化

![图片[9]-陇剑杯 个人 ’WriteUp‘-魔法少女雪殇](https://www.snowywar.top/wp-content/uploads/2021/09/image-33.png)

看到使用了SplFileObject类

内存分析

6.1

vol直接mimikatz一把梭就出来了

W31C0M3 T0 THiS 34SY F0R3NSiCX

6.2

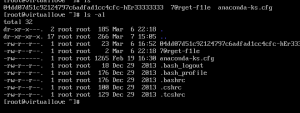

vol发现镜像有个文件

![图片[10]-陇剑杯 个人 ’WriteUp‘-魔法少女雪殇](https://www.snowywar.top/wp-content/uploads/2021/09/image-34.png)

exe导出后是个自动解压的,获得文件夹

![图片[11]-陇剑杯 个人 ’WriteUp‘-魔法少女雪殇](https://www.snowywar.top/wp-content/uploads/2021/09/image-35.png)

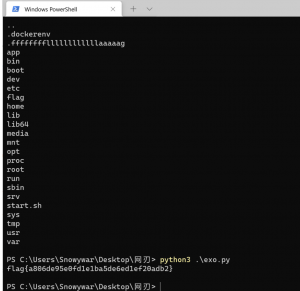

华为的备份加密,工具一把梭

https://github.com/RealityNet/kobackupdec

python .\kobackupdec.py -vvv W31C0M3_T0_THiS_34SY_F0R3NSiCX "C:\Users\Snowywar\Desktop\HUAWEI P40_2021-aa-bb xx.yy.zz" ./HUAWEI

![图片[12]-陇剑杯 个人 ’WriteUp‘-魔法少女雪殇](https://www.snowywar.top/wp-content/uploads/2021/09/image-36.png)

简单日志分析

7.1

![图片[13]-陇剑杯 个人 ’WriteUp‘-魔法少女雪殇](https://www.snowywar.top/wp-content/uploads/2021/09/image-37.png)

user传参,就是user

7.2

base64

![图片[14]-陇剑杯 个人 ’WriteUp‘-魔法少女雪殇](https://www.snowywar.top/wp-content/uploads/2021/09/image-38.png)

7.3

同理,也是base64

![图片[15]-陇剑杯 个人 ’WriteUp‘-魔法少女雪殇](https://www.snowywar.top/wp-content/uploads/2021/09/image-39.png)

192.168.2.197:8888

SQL注入

8.1

payload为1%20and%20if(substr(database(),1,1)%20=%20'%C2%80',1,(select%20table_name%20from%20information_schema.tables))

很明显的布尔盲注了

8.2

其中一个payload为:?id=1%20and%20if(substr((select%20flag%20from%20sqli.flag),1,1)%20=%20'%C2%80',1,(select%20table_name%20from%20information_schema.tables))

得库名 表名 列明名分别为sqli#flag#flag

8.3

老套路了,直接拉到最后,数就完了,举一个例子就行了,以此类推

![图片[16]-陇剑杯 个人 ’WriteUp‘-魔法少女雪殇](https://www.snowywar.top/wp-content/uploads/2021/09/image-40.png)

flag{deddcd67-bcfd-487e-b940-1217e668c7db}

wifi

9.1

vol内存取证,直接找zip,找到个奇怪的

![图片[17]-陇剑杯 个人 ’WriteUp‘-魔法少女雪殇](https://www.snowywar.top/wp-content/uploads/2021/09/image-41.png)

导出,发现需要密码,

![图片[18]-陇剑杯 个人 ’WriteUp‘-魔法少女雪殇](https://www.snowywar.top/wp-content/uploads/2021/09/image-42.png)

老考点了

![图片[19]-陇剑杯 个人 ’WriteUp‘-魔法少女雪殇](https://www.snowywar.top/wp-content/uploads/2021/09/image-43.png)

花括号以内加花括号是密码,解压后获得xml,xml获得密码

![图片[20]-陇剑杯 个人 ’WriteUp‘-魔法少女雪殇](https://www.snowywar.top/wp-content/uploads/2021/09/image-44.png)

对加密的客户端流量进行解密,即可

![图片[21]-陇剑杯 个人 ’WriteUp‘-魔法少女雪殇](https://www.snowywar.top/wp-content/uploads/2021/09/image-45.png)

随后进入流量分析环节。

首先分析服务器流量,直接看http

![图片[22]-陇剑杯 个人 ’WriteUp‘-魔法少女雪殇](https://www.snowywar.top/wp-content/uploads/2021/09/image-46-1024x49.png)

这是哥斯拉shell的初始化

我们解密得到加密函数和key

function encode($D,$K){

for($i=0;$i<strlen($D);$i++) {

$c = $K[$i+1&15];

$D[$i] = $D[$i]^$c;

}

return $D;

}

$pass='key';

$payloadName='payload';

$key='3c6e0b8a9c15224a';

加密函数也是解密函数

分析客户端流量的回显

![图片[23]-陇剑杯 个人 ’WriteUp‘-魔法少女雪殇](https://www.snowywar.top/wp-content/uploads/2021/09/image-47.png)

去掉前面的16位和后面的16位 得到

fL1tMGI4YTljMn75e3jOBS5/V31Qd1NxKQMCe3h4KwFQfVAEVworCi0FfgB+BlWZhjRlQuTIIB5jMTU=

哥斯拉输出结果是会将结果压缩然后加密

$result=gzencode($result,6);

echo base64_encode(encode(@run($data),$key));

然后进行解密

function encode($D,$K){

for($i=0;$i<strlen($D);$i++) {

$c = $K[$i+1&15];

$D[$i] = $D[$i]^$c;

}

return $D;

}

$a= 'fL1tMGI4YTljMn75e3jOBS5/V31Qd1NxKQMCe3h4KwFQfVAEVworCi0FfgB+BlWZhjRlQuTIIB5jMTU=';

echo gzdecode(encode(base64_decode($a),'3c6e0b8a9c15224a'));

得到flag

flag{5db5b7b0bb74babb66e1522f3a6b1b12}

IOS

10.1

嗯,简单

![图片[24]-陇剑杯 个人 ’WriteUp‘-魔法少女雪殇](https://www.snowywar.top/wp-content/uploads/2021/09/image-48.png)

答案就是3.128.156.159

10.2

![图片[25]-陇剑杯 个人 ’WriteUp‘-魔法少女雪殇](https://www.snowywar.top/wp-content/uploads/2021/09/image-49.png)

访问url,获得项目名,提交即可

![图片[26]-陇剑杯 个人 ’WriteUp‘-魔法少女雪殇](https://www.snowywar.top/wp-content/uploads/2021/09/image-50.png)

10.3

![图片[27]-陇剑杯 个人 ’WriteUp‘-魔法少女雪殇](https://www.snowywar.top/wp-content/uploads/2021/09/image-51.png)

调用处的hack4sec即为密文

10.4

这里需要先对TLS数据流进行解密

首选项,TLS 选择keylog.txt

![图片[28]-陇剑杯 个人 ’WriteUp‘-魔法少女雪殇](https://www.snowywar.top/wp-content/uploads/2021/09/image-52.png)

数据流过滤为http2,然后对数据流进行盲注分析(这里我进行了导出并进行了urldecode)

![图片[29]-陇剑杯 个人 ’WriteUp‘-魔法少女雪殇](https://www.snowywar.top/wp-content/uploads/2021/09/image-53-1024x699.png)

这个题跟上面的日志分析一样,最后hex转一下就可以了

746558f3-c841-456b-85d7-d6c0f2edabb2

10.5

tcpdump -n -r triffic.pcap | awk '{print $3}' | sort -u > ou1t.txt

将数据流dump出来,观察被扫描的端口位置,从10开始到499,直接观察数据包也一样。

![图片[30]-陇剑杯 个人 ’WriteUp‘-魔法少女雪殇](https://www.snowywar.top/wp-content/uploads/2021/09/image-54.png)

10-499

![图片[31]-陇剑杯 个人 ’WriteUp‘-魔法少女雪殇](https://www.snowywar.top/wp-content/uploads/2021/09/image-55.png)

同理,SYN标识被扫描,ACK表示存活。

10.7

access.log很明显的

![图片[32]-陇剑杯 个人 ’WriteUp‘-魔法少女雪殇](https://www.snowywar.top/wp-content/uploads/2021/09/image-56.png)

172.28.0.2为已被攻击,结合上题被疯狂扫描,认为是192.168.1.12

所以答案为172.28.0.2#192.168.1.12

10.8

查看日志

![图片[33]-陇剑杯 个人 ’WriteUp‘-魔法少女雪殇](https://www.snowywar.top/wp-content/uploads/2021/09/image-57-1024x31.png)

很明显webshell特征

所以密码为fxxk

暂无评论内容