1.搭建个人靶场

选择自己的网站备份或者是其他的靶场都可以,别作死真拿网站打。

我选择使用 Metasploitable2 作为靶场

下载链接: http://downloads.metasploit.com/data/metasploitable/metasploitable-linux-2.0.0.zip

下载完成后直接是个虚拟机文件,直接导入就行了,这里不过多赘述

然后修改网络主机配置,靶机使用什么模式,攻击机就使用什么模式,这样才可以成功进行渗透测试。

![图片[1]-钓鱼网站简单复现-魔法少女雪殇](http://z.mofalongmao.xyz/wordpress/wp-content/uploads/2020/03/image-17.png)

开启虚拟机, 用户名为 msfadmin 密码:msfadmin

之后配置统一静态IP

过程:sudo vim /etc/network/interfaces 内容修改如下

auto eth0

#iface eth0 inet dhcp #原来此行注释掉,并添加如下

iface eth0 inet static

address 192.168.31.201

netmask 255.255.255.0

gateway 192.168.31.1

(同理,攻击机也同样需要配置静态ip,网段要与靶机一致,我的网段是31,所以靶机是192.168.31.201,攻击机是192.168.31.220)

重启网卡服务:sudo /etc/init.d/networking restart

完成以上步骤建议保存快照防止出现被攻击机破坏。

这个时候可以尝试在攻击机访问靶机ip,能够访问就代表成功。或者两台主机之间相互ping。

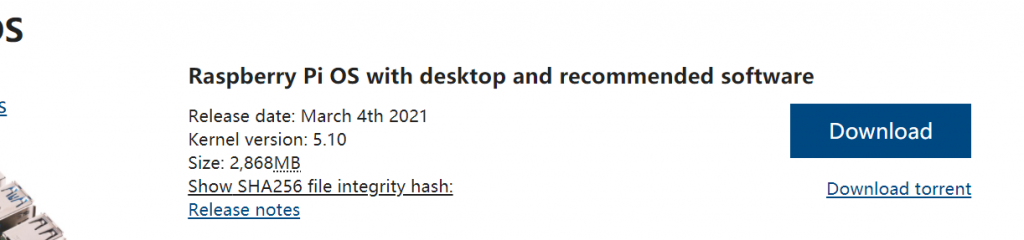

2.使用httrack进行网站克隆

httrack用于对目标网站进行克隆,可以对目标网站所有的页面都复制一份放到本地,Httrack 是专门针对 WEB 应用程序服务器进行探测,Httrack 可以对目标 WEB 的应用中所有可访问和可下载的页面都拷贝到本地,拷贝目标 WEB 服务器到本地的主要作用是在探测时尽量减少与目标主机产生交互

概念,没啥用

首先在合理的目录创建一个文件夹,用于存放克隆文件(该步骤为攻击机操作)

使用mkdir ***可以创建文件夹

输入httrack命令行,可开启该工具。

如果没有该工具,使用apt-get install httrack

则会自动安装

![图片[2]-钓鱼网站简单复现-魔法少女雪殇](http://z.mofalongmao.xyz/wordpress/wp-content/uploads/2020/03/image-18.png)

以下为出现的所有内容的汉化解析,仅供参考(信息来自网络):

Enter project name : #此处需要输入项目名称,自定义即可。

Base path (return=/root/websites/) :dvwa #没用

nter URLs (separated by commas or blank spaces) :/root/dvwa #指定项目存储路径。

Enter URLs (separated by commas or blank spaces) : 192.168.31.201/dvwa #指定目标站点 URL

![图片[3]-钓鱼网站简单复现-魔法少女雪殇](http://z.mofalongmao.xyz/wordpress/wp-content/uploads/2020/03/image-19.png)

Action:

(enter)

- Mirror Web Site(s) #镜像整个网站

- Mirror Web Site(s) with Wizard #具有向导的镜像网站

- Just Get Files Indicated #只需镜像指定文件

- Mirror ALL links in URLs (Multiple Mirror)#镜像 URL 中的所有链接(多个镜像)

- Test Links In URLs (Bookmark Test) #URL 测试链接(书签测试)

注意:通常比较常用的是 1 或 2

Proxy (return=none) : #httrcak 工具支持代理,可以指定代理。这里直接回车,不用代理

注意:使用别人代理,别人会获取你的流量,如果被不法利用,则会出现无法挽回的后果

You can define wildcards, like: -*.gif +www.*.com/*.zip -*img_*.zip

#可以指定你需要镜像的文件,可以支持通配符。

Wildcards (return=none) :* #这里我们不要指定要镜像的文件,使用*号表示镜像所有。

You can define additional options, such as recurse level (-r<number>), separated by blank spaces

#可以定义其他选项,例如用空格分隔的递归级别,-r N 表示指定递归 N 层的下一级链接

Additional options (return=none) : #不做其他选项,直接回车

ready to launch the mirror? (Y/n) :y #是否镜像此网站。

![图片[4]-钓鱼网站简单复现-魔法少女雪殇](http://z.mofalongmao.xyz/wordpress/wp-content/uploads/2020/03/image-20.png)

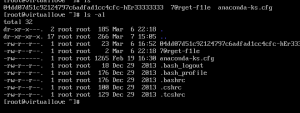

找到设置的目录,就可以找到被克隆文件。

3.使用setoolkit制作钓鱼网站

你可以对上面克隆的网站进行简单的修改,增添上php与mysql数据库的链接便可以手动制作钓鱼网站,或者使用setoolkit直接制作钓鱼网站。

Setoolkit 是一个万能的社工工具(社会工程学工具集合) 该工具有很多功能,更多功能请自行探索或参考官方文献。

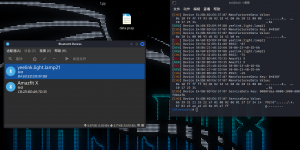

在命令行直接输入setoolkit即可开启该工具

![图片[5]-钓鱼网站简单复现-魔法少女雪殇](http://z.mofalongmao.xyz/wordpress/wp-content/uploads/2020/03/image-21.png)

![图片[6]-钓鱼网站简单复现-魔法少女雪殇](http://z.mofalongmao.xyz/wordpress/wp-content/uploads/2020/03/image-22.png)

选择:

![图片[7]-钓鱼网站简单复现-魔法少女雪殇](http://z.mofalongmao.xyz/wordpress/wp-content/uploads/2020/03/image-23.png)

参考翻译如下:

- 社会工程攻击

- 渗透测试(快速通道)

- 第三方模块

- 更新社会工程师工具包

- 更新 SET 配置

- 帮助,积分和关于

99)退出社会工程师工具包

我们这里选择1

![图片[8]-钓鱼网站简单复现-魔法少女雪殇](http://z.mofalongmao.xyz/wordpress/wp-content/uploads/2020/03/image-24.png)

参考翻译:

菜单:

- 矛网钓鱼攻击载体

- 网站攻击载体

- 传染媒介发生器

- 创建有效负载和侦听器

- 群发邮件攻击

- 基于 Arduino 的攻击向量

- 无线接入点攻击向量

- QRcode 生成器攻击向量

- PowerShell 攻击向量

- 短信欺骗攻击载体

- 第三方模块

这里选择2

![图片[9]-钓鱼网站简单复现-魔法少女雪殇](http://z.mofalongmao.xyz/wordpress/wp-content/uploads/2020/03/image-25.png)

参考翻译:

- java程序攻击方法

- metasploit 浏览器攻击方法

- 凭证收割攻击方法

- 制符表攻击方法

- 网站截取攻击方法

- 多攻击web方法

- HTA攻击方法

这里我们选择3

![图片[10]-钓鱼网站简单复现-魔法少女雪殇](http://z.mofalongmao.xyz/wordpress/wp-content/uploads/2020/03/image-26.png)

翻译:

1.web模板

2.页面克隆

3.自定义导入

选择2,页面进行克隆

输入监听的ip地址(默认就是当前攻击机)

![图片[11]-钓鱼网站简单复现-魔法少女雪殇](http://z.mofalongmao.xyz/wordpress/wp-content/uploads/2020/03/image-29.png)

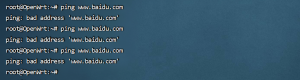

输入 URL 进行克隆

set:webattack> Enter the url to clone:http://192.168.31.201/dvwa

其余回车就好,如果出现下图情况,表明80端口被apache或者nginx所占用,按y即可关闭该占用

![图片[12]-钓鱼网站简单复现-魔法少女雪殇](http://z.mofalongmao.xyz/wordpress/wp-content/uploads/2020/03/image-27.png)

最后访问攻击机的主机ip:192.168.31.220,会出现与被克隆相同的站点,看起来没有不同

![图片[13]-钓鱼网站简单复现-魔法少女雪殇](http://z.mofalongmao.xyz/wordpress/wp-content/uploads/2020/03/image-28.png)

但是输入用户名与密码后,则会成功跳转至原网页链接,但是输入的内容也会被记录至监听后台。

![图片[14]-钓鱼网站简单复现-魔法少女雪殇](http://z.mofalongmao.xyz/wordpress/wp-content/uploads/2020/03/image-30.png)

暂无评论内容