2022了。

![图片[1]-2022网刃杯 个人Writeup-魔法少女雪殇](https://www.snowywar.top/wp-content/uploads/2022/04/image-72-1024x434.png)

MISC

玩坏的winxp

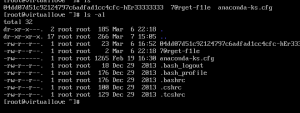

下载附件有个vmdk文件和个vmx文件,vmx文件没用,不需要虚拟机仿真。直接FTK挂在vmdk磁盘,

![图片[2]-2022网刃杯 个人Writeup-魔法少女雪殇](https://www.snowywar.top/wp-content/uploads/2022/04/image-33.png)

先进桌面看看有什么,发现5张图片

![图片[3]-2022网刃杯 个人Writeup-魔法少女雪殇](https://www.snowywar.top/wp-content/uploads/2022/04/image-34.png)

在前几个png实则是jpg图片,但无所谓。1.png文件尾有个后门,没啥用

meiren.png后面还隐藏了一张png图片和一个压缩包,隐藏的png图片没用,压缩包提取出来

![图片[4]-2022网刃杯 个人Writeup-魔法少女雪殇](https://www.snowywar.top/wp-content/uploads/2022/04/image-35.png)

压缩包内有个f1ag.png,图像上没什么用,再用winhex打开发现还藏了个压缩包

![图片[5]-2022网刃杯 个人Writeup-魔法少女雪殇](https://www.snowywar.top/wp-content/uploads/2022/04/image-36.png)

提取出来,得到一个加密的zip文件,注释有提示带围脖的软件上

![图片[6]-2022网刃杯 个人Writeup-魔法少女雪殇](https://www.snowywar.top/wp-content/uploads/2022/04/image-37.png)

带围脖的软件,一开始就想到了火狐和QQ这种。搜索firefox,进入到firefox目录,看到key3.db,以为是需要在火狐里恢复保存密码,但是没有 login.json。

![图片[7]-2022网刃杯 个人Writeup-魔法少女雪殇](https://www.snowywar.top/wp-content/uploads/2022/04/image-38.png)

之后看看几个sqlite数据库文件,可以在places.sqlite找到关键信息,打开发现一个QQ,1272045963,正好qq也是带围脖的软件。

![图片[8]-2022网刃杯 个人Writeup-魔法少女雪殇](https://www.snowywar.top/wp-content/uploads/2022/04/image-39.png)

搜索一下然后进入空间发现:

![图片[9]-2022网刃杯 个人Writeup-魔法少女雪殇](https://www.snowywar.top/wp-content/uploads/2022/04/image-40.png)

在留言板内即可发现一个md5

![图片[10]-2022网刃杯 个人Writeup-魔法少女雪殇](https://www.snowywar.top/wp-content/uploads/2022/04/image-41.png)

解密一下得到:

![图片[11]-2022网刃杯 个人Writeup-魔法少女雪殇](https://www.snowywar.top/wp-content/uploads/2022/04/image-42.png)

之后再次解密压缩包即可得到flag

![图片[12]-2022网刃杯 个人Writeup-魔法少女雪殇](https://www.snowywar.top/wp-content/uploads/2022/04/image-43.png)

Findme

谜语哭哭,对hash解密,获得githuber,那就github搜一下hash值,搜到个库

a3ed97e25583291767054a6a6b533a1c/flag at main · badb0y1024/a3ed97e25583291767054a6a6b533a1c

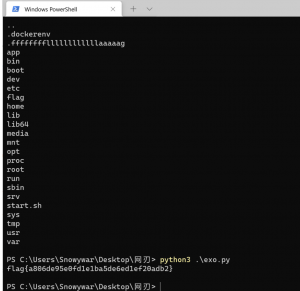

下载flag,发现是个elf,而且火绒报警了。

丢入ida,直接看到主体逻辑,

![图片[13]-2022网刃杯 个人Writeup-魔法少女雪殇](https://www.snowywar.top/wp-content/uploads/2022/04/image-44.png)

发现是对程序进行了socket操作,请求了一个ip,这里我太菜了,丢入kali运行抓个包吧家人们

![图片[14]-2022网刃杯 个人Writeup-魔法少女雪殇](https://www.snowywar.top/wp-content/uploads/2022/04/image-45.png)

获得ip 1.172.13.70,考虑到程序被爆毒了,拿vt扫一下程序和ip好了

![图片[15]-2022网刃杯 个人Writeup-魔法少女雪殇](https://www.snowywar.top/wp-content/uploads/2022/04/image-46.png)

![图片[16]-2022网刃杯 个人Writeup-魔法少女雪殇](https://www.snowywar.top/wp-content/uploads/2022/04/image-47.png)

获得文字,解密b64即可。

ISC

ncsubj

流量分析,过滤s7comm,直接跟

![图片[17]-2022网刃杯 个人Writeup-魔法少女雪殇](https://www.snowywar.top/wp-content/uploads/2022/04/image-48-664x1024.png)

总共三段,懒得截图了,拼一起解密b64

![图片[18]-2022网刃杯 个人Writeup-魔法少女雪殇](https://www.snowywar.top/wp-content/uploads/2022/04/image-49.png)

fuzz一波,rot13可以获得一个通常的话,把竖线去掉然后flag{}即可

flag{whatancsubject}

LED_BOOM

图片,一眼顶针,aes加密,看流量

![图片[19]-2022网刃杯 个人Writeup-魔法少女雪殇](https://www.snowywar.top/wp-content/uploads/2022/04/image-50.png)

算是偷鸡解法,过滤s7流量和长度排序,题目描述说三次闪烁,那么找一个三个长度一致的流量

![图片[20]-2022网刃杯 个人Writeup-魔法少女雪殇](https://www.snowywar.top/wp-content/uploads/2022/04/image-51.png)

可以看到确实有个LED ON

![图片[21]-2022网刃杯 个人Writeup-魔法少女雪殇](https://www.snowywar.top/wp-content/uploads/2022/04/image-52.png)

三个流拼接,AES解密即可

![图片[22]-2022网刃杯 个人Writeup-魔法少女雪殇](https://www.snowywar.top/wp-content/uploads/2022/04/image-53.png)

需要安全感

gxw文件,是GX WORKS2 的工程文件,直接打开

![图片[23]-2022网刃杯 个人Writeup-魔法少女雪殇](https://www.snowywar.top/wp-content/uploads/2022/04/image-54.png)

一眼顶针,直接跳下面的security,程序打开分配个admin,程序本体设置了权限访问不了

![图片[24]-2022网刃杯 个人Writeup-魔法少女雪殇](https://www.snowywar.top/wp-content/uploads/2022/04/image-55.png)

这里直接访问局部标签,发现flag,前面f_flag是false,反之是真的,

![图片[25]-2022网刃杯 个人Writeup-魔法少女雪殇](https://www.snowywar.top/wp-content/uploads/2022/04/image-56.png)

flag{tr20220413}

carefulguy

常规流量分析,直接跟踪TCP流,一眼顶针,发现66

![图片[26]-2022网刃杯 个人Writeup-魔法少女雪殇](https://www.snowywar.top/wp-content/uploads/2022/04/image-57.png)

![图片[27]-2022网刃杯 个人Writeup-魔法少女雪殇](https://www.snowywar.top/wp-content/uploads/2022/04/image-58.png)

后面就不截图了,总之到中间遇到个__is_flag坑了我一手

无视掉继续写转换字符串就行了

flag{p4us315v3ry1nt3restic9}

喜欢移动的黑客

多少有点直接打不开,开010修一下,头四位前面改成 0A0D0D0A ,继续分析,简单扫一眼modbus过滤流量直接分析,题目意思是大于10000是异常,转换一下hex

![图片[28]-2022网刃杯 个人Writeup-魔法少女雪殇](https://www.snowywar.top/wp-content/uploads/2022/04/image-59-619x1024.png)

嗯,大于2710就行了,开始分析

![图片[29]-2022网刃杯 个人Writeup-魔法少女雪殇](https://www.snowywar.top/wp-content/uploads/2022/04/image-60.png)

找到了,2766数据,位置是68158,拼接276668158 ,提交不对,转换一下紧致,

变成 1008668158 提交,过了

easyiec

签到题,直接追流

![图片[30]-2022网刃杯 个人Writeup-魔法少女雪殇](https://www.snowywar.top/wp-content/uploads/2022/04/image-61.png)

cryptolalia

下载文件,zip描述有个鲨鱼,乌鱼子脑洞

首先无视,往下走,webp文件,后面有zip,foremost或者binwalk提取。

两个加密压缩包,乌鱼子,爆破。

![图片[31]-2022网刃杯 个人Writeup-魔法少女雪殇](https://www.snowywar.top/wp-content/uploads/2022/04/image-62.png)

根据提示描述,果然就只能爆破出来一个,解压后获得流量

流量分析,一眼顶针,加密密文

![图片[32]-2022网刃杯 个人Writeup-魔法少女雪殇](https://www.snowywar.top/wp-content/uploads/2022/04/image-63.png)

那么根据压缩包的描述,他画的是个鱼,而且后期提示了鱼is very important,所以猜测密钥匙fish,解密aes,错啦!

![图片[33]-2022网刃杯 个人Writeup-魔法少女雪殇](https://www.snowywar.top/wp-content/uploads/2022/04/image-64.png)

不过可以确定,直接解密b64他的标识符肯定是这个网站的,那么直接挨个试一下就成功解开了

![图片[34]-2022网刃杯 个人Writeup-魔法少女雪殇](https://www.snowywar.top/wp-content/uploads/2022/04/image-65.png)

解密第二个压缩包,再次一眼顶针。

![图片[35]-2022网刃杯 个人Writeup-魔法少女雪殇](https://www.snowywar.top/wp-content/uploads/2022/04/image-66.png)

看着有点奇怪,360解压直接改名继续流量分析。

过滤s7流量,发现PNG头,猜测藏了图片,直接手工提取010粘贴就行了

![图片[36]-2022网刃杯 个人Writeup-魔法少女雪殇](https://www.snowywar.top/wp-content/uploads/2022/04/image-67.png)

获得内容

![图片[37]-2022网刃杯 个人Writeup-魔法少女雪殇](https://www.snowywar.top/wp-content/uploads/2022/04/image-68.png)

似曾相识的题目,去年也出过一样的套路,直接改宽高就行了

![图片[38]-2022网刃杯 个人Writeup-魔法少女雪殇](https://www.snowywar.top/wp-content/uploads/2022/04/image-69.png)

有点模糊,fuzz几次就行了

xyp07

追踪流,找到奇怪的内容

![图片[39]-2022网刃杯 个人Writeup-魔法少女雪殇](https://www.snowywar.top/wp-content/uploads/2022/04/image-70.png)

一眼顶针,base91

![图片[40]-2022网刃杯 个人Writeup-魔法少女雪殇](https://www.snowywar.top/wp-content/uploads/2022/04/image-71.png)

- 最新

- 最热

只看作者