异常的工程文件

![图片[1]-之江杯2020工控题目 Write Up-魔法少女雪殇](http://snowywar.top/wordpress/wp-content/uploads/2021/04/image-12-1024x577.png)

strings一把梭了,

病毒文件恢复

360很牛逼啊,很快啊,直接就解开了

安全卫士勒索病毒专题:文件恢复_安全卫士离线救灾版_文档卫士 (360.cn)

![图片[2]-之江杯2020工控题目 Write Up-魔法少女雪殇](http://snowywar.top/wordpress/wp-content/uploads/2021/04/image-13.png)

简单Modbus协议分析

![图片[3]-之江杯2020工控题目 Write Up-魔法少女雪殇](http://snowywar.top/wordpress/wp-content/uploads/2021/04/image-14.png)

文章参考Modbus协议详解 – 简书 (jianshu.com)

hex编码一下就行了

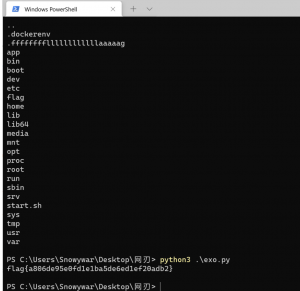

工控现场的恶意扫描

老套路,依旧是strings。。。。

注册表分析

题目说是wifi名称,那么就直接notepad打开然后找到wifi段

![图片[4]-之江杯2020工控题目 Write Up-魔法少女雪殇](http://snowywar.top/wordpress/wp-content/uploads/2021/04/image-16-1024x339.png)

flag{OPPOReno}

modbus

梅开三度失败了可恶,乖乖分析

直接搜666c

![图片[5]-之江杯2020工控题目 Write Up-魔法少女雪殇](http://snowywar.top/wordpress/wp-content/uploads/2021/04/image-17.png)

![图片[6]-之江杯2020工控题目 Write Up-魔法少女雪殇](http://snowywar.top/wordpress/wp-content/uploads/2021/04/image-19.png)

找到可疑字符串,继续向下寻找

![图片[7]-之江杯2020工控题目 Write Up-魔法少女雪殇](http://snowywar.top/wordpress/wp-content/uploads/2021/04/image-18.png)

总共三段,进行转hex即可

工控组态分析

gk是zip,解压后获得PCZ文件,使用力控,点击恢复,进行恢复工程,恢复后点击开发即可

![图片[8]-之江杯2020工控题目 Write Up-魔法少女雪殇](http://snowywar.top/wordpress/wp-content/uploads/2021/04/image-26-1024x594.png)

异常的流量分析

![图片[9]-之江杯2020工控题目 Write Up-魔法少女雪殇](http://snowywar.top/wordpress/wp-content/uploads/2021/04/image-27-1024x297.png)

发现一串base64的图片,直接导出来看看

![图片[10]-之江杯2020工控题目 Write Up-魔法少女雪殇](http://snowywar.top/wordpress/wp-content/uploads/2021/04/image-28.png)

S7协议恶意攻击分析

S7COMM协议参考文章:

https://www.cnblogs.com/nongchaoer/p/11975952.html

进行wireshark分析,观察S7COMM报文info,发现一条稍微不一样的流

![图片[11]-之江杯2020工控题目 Write Up-魔法少女雪殇](http://snowywar.top/wordpress/wp-content/uploads/2021/04/image-29-1024x404.png)

并且发送了stop指令,猜测这个流就是我们需要找的,按照格式写flag即可

上位机通讯异常分析

依旧是分析S7COMM流量,题目说异常数据包,通过对比分析,发现

![图片[12]-之江杯2020工控题目 Write Up-魔法少女雪殇](http://snowywar.top/wordpress/wp-content/uploads/2021/04/image-30-1024x160.png)

正确数据包会在此处提醒为success,那么只需要找异常流量即可

![图片[13]-之江杯2020工控题目 Write Up-魔法少女雪殇](http://snowywar.top/wordpress/wp-content/uploads/2021/04/image-31-1024x357.png)

找到唯一一个error块,提交后正确

IC卡分析

直接010进行diff寻找不同

![图片[14]-之江杯2020工控题目 Write Up-魔法少女雪殇](http://snowywar.top/wordpress/wp-content/uploads/2021/04/image-32-1024x480.png)

参考了一些ic卡的文章进行分析,发现规律,金额是两个字节存储,按4字节为一组,前俩字节是数据,后俩字节是校验,校验方式为异或

![图片[15]-之江杯2020工控题目 Write Up-魔法少女雪殇](http://snowywar.top/wordpress/wp-content/uploads/2021/04/image-33.png)

后续数据进行提取,

7B 00 00 00 A6 FF FF FF 30 00 00 00

75 00 00 00 A0 FF FF FF 34 00 00 00

72 00 00 00 9A FF FF FF 5F 00 00 00

31 00 00 00 96 FF FF FF 6B 00 00 00

65 00 00 00 A0 FF FF FF 6D 00 00 00

79 00 00 00 A0 FF FF FF 73 00 00 00

69 00 00 00 8C FF FF FF 74 00 00 00

65 00 00 00 8D FF FF FF 7D 00 00 00四字节一组,前面直接取值,后面进行XOR即可。

![图片[16]-之江杯2020工控题目 Write Up-魔法少女雪殇](http://snowywar.top/wordpress/wp-content/uploads/2021/04/image-34.png)

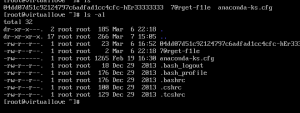

内存取证分析。

raw文件,导入kali进行取证分析

![图片[17]-之江杯2020工控题目 Write Up-魔法少女雪殇](http://snowywar.top/wordpress/wp-content/uploads/2021/04/image-35.png)

题目描述说遭遇攻击,看看有无可疑进程

![图片[18]-之江杯2020工控题目 Write Up-魔法少女雪殇](http://snowywar.top/wordpress/wp-content/uploads/2021/04/image-36-1024x78.png)

别的没找到,找到个notepad,直接搜有无flag文件好了

![图片[19]-之江杯2020工控题目 Write Up-魔法少女雪殇](http://snowywar.top/wordpress/wp-content/uploads/2021/04/image-37-1024x341.png)

两个文件,dump出来发现加密,strings就可以解开

S7Comm 攻击协议分析

对比COTP报文,找到可疑数据

![图片[20]-之江杯2020工控题目 Write Up-魔法少女雪殇](http://snowywar.top/wordpress/wp-content/uploads/2021/04/image-39-1024x250.png)

尝试提交,flag正确

flag{11e00205}

梯形图分析1

下载后获得博图v16的工程文件,导入

![图片[21]-之江杯2020工控题目 Write Up-魔法少女雪殇](http://snowywar.top/wordpress/wp-content/uploads/2021/04/image-40-1024x648.png)

此处直接开启仿真

![图片[22]-之江杯2020工控题目 Write Up-魔法少女雪殇](http://snowywar.top/wordpress/wp-content/uploads/2021/04/image-41.png)

将程序下载到仿真器内

![图片[23]-之江杯2020工控题目 Write Up-魔法少女雪殇](http://snowywar.top/wordpress/wp-content/uploads/2021/04/image-42-1024x608.png)

勾选启用监视

![图片[24]-之江杯2020工控题目 Write Up-魔法少女雪殇](http://snowywar.top/wordpress/wp-content/uploads/2021/04/image-43.png)

最后启动cpu

![图片[25]-之江杯2020工控题目 Write Up-魔法少女雪殇](http://snowywar.top/wordpress/wp-content/uploads/2021/04/image-44.png)

![图片[26]-之江杯2020工控题目 Write Up-魔法少女雪殇](http://snowywar.top/wordpress/wp-content/uploads/2021/04/image-45.png)

获得数据,根据题目,将输入改为886,即可获得所需数值

![图片[27]-之江杯2020工控题目 Write Up-魔法少女雪殇](http://snowywar.top/wordpress/wp-content/uploads/2021/04/image-46.png)

梯形图2

同上,直接丢入仿真运行,根据题目输入获得数值

![图片[28]-之江杯2020工控题目 Write Up-魔法少女雪殇](http://snowywar.top/wordpress/wp-content/uploads/2021/04/image-50.png)

包上flag即可

- 最新

- 最热

只看作者